在宅勤務などを含むテレワーク・リモートワークが一気に浸透した2020年。一方で、急速な情勢変化による情報セキュリティの課題も浮き彫りになってきています。

実際、テレワーク・リモートワークの導入によって自宅から会社にある自席パソコンや社内ネットワークにアクセスする機会が増え、数多のセキュリティのリスクに晒されるケースが増大しています。社内にある機密情報や顧客情報の漏洩などの「セキュリティインシデント」に対する防衛策を検討する企業も多いのではないでしょうか。

本記事では、テレワーク・リモートワークを実施する上で想定される、セキュリティ上の課題とその解決策について解説します。最新の情報セキュリティ被害の事例と合わせて解説していますので、自社のセキュリティ対策の参考にしてください。

テレワーク・リモートワークは2020年以降の新型コロナウイルスの流行によって、多くの企業で急速に導入が進みました。一方で、課題も顕在化し、さまざまな機関がテレワーク・リモートワークのセキュリティリスクに警鐘を鳴らしています。

例えば、情報処理推進機構(IPA)が毎年発表している「情報セキュリティ10大脅威」の2021年3月版において、今回新たに「テレワーク等のニューノーマルな働き方を狙った攻撃」が企業の分野でランクインし話題となりました。

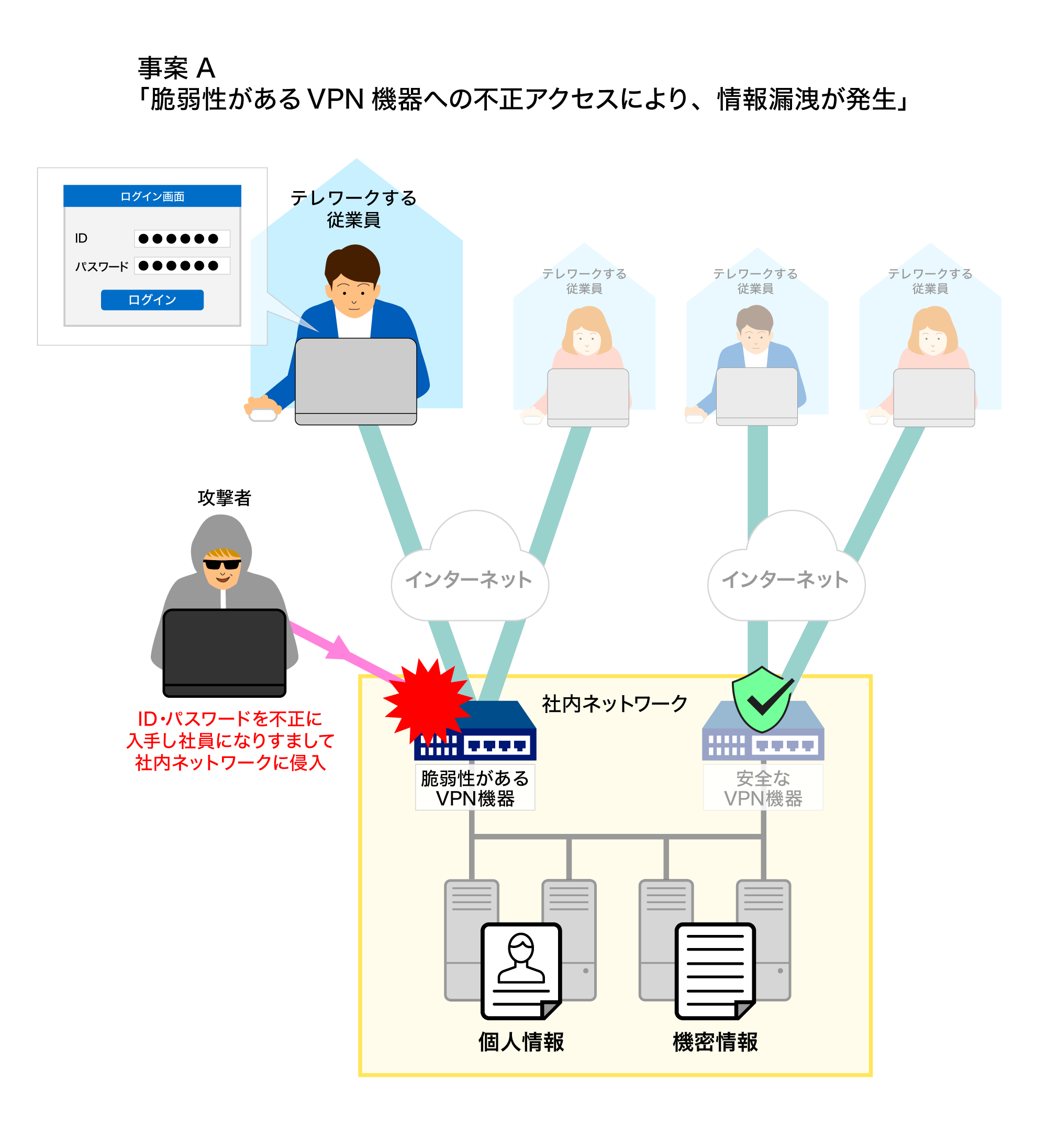

また、個人情報保護委員会(PPC)は、急速に普及したテレワーク・リモートワークを狙った攻撃が現実に起こってしまった事案を紹介しています。この事案では、テレワーク・リモートワークの拡大によりVPN機器へのアクセスが増加したため、負荷分散対策として休眠中のVPN機器が急きょ使用されました。しかし、VPN機器を稼働させる前に、脆弱性有無などのセキュリティチェック十分でなかったため、セキュリティホールを狙った攻撃により社外に情報が漏洩してしまったのです。

このように、脆弱性への対処が不十分な機器やシステムを使用していると、情報漏洩などのインシデントが発生するリスクが高まります。では、テレワーク・リモートワークをする上で情報漏洩などを防ぐためには、どのようなセキュリティ対策を行えばよいのでしょうか。

出典:独立行政法人情報処理推進機構(情報セキュリティ10大脅威2021)

https://www.ipa.go.jp/security/vuln/10threats2021.html

個人情報保護委員会(テレワークに伴う個人情報漏えい事案に関する注意事項)

https://www.ppc.go.jp/news/careful_information/telework/

まず、テレワーク・リモートワークのセキュリティ対策は、以下に挙げる「3つの軸」で策定し実施をする必要があります。

3軸とはすなわち、「ルール」「人」「技術」のことです。企業は、最低限の安全を保つための仕事のやり方を「ルール」に落とし込み、従業員として働く「人」への教育を通じて徹底させます。その上で、「ルール」や「人」では対応できない部分を補完する「技術」の対策を行います。

ここからは「ルール」「人」「技術」の3つの軸のうち、「技術」によるセキュリティ対策について解説します。PPCが発表した事案「脆弱性があるVPN機器への不正アクセスにより、情報漏洩が発生」(以下、事案Aとする)に対して、企業はどのような具体策を取れば情報漏洩リスクを回避できたのでしょうか。以下の視点から解説します。

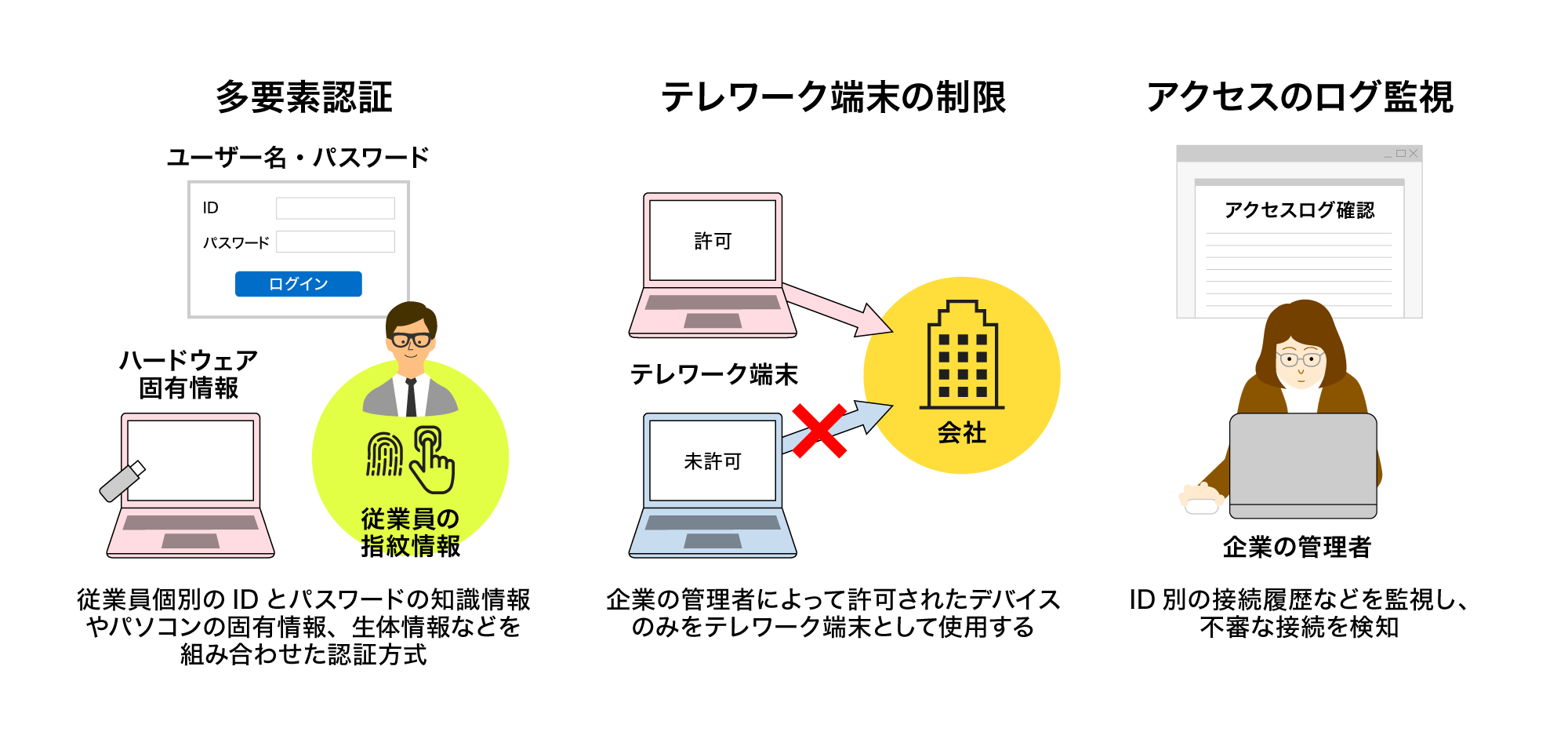

社内のネットワークや会社にあるパソコンなどへアクセスする際のユーザー認証を強固にすることで、なりすましによる情報漏洩リスクを回避できます。認証を強固にするには、IDやパスワードに、パソコンの固有情報やユーザーの指紋情報などの異なる要素を組み合わせた認証方式である「多要素認証」が有効です。多要素認証の仕組みを採用していれば、事案AのようにIDとパスワードが第三者に知られたとしても、テレワーク端末(テレワーク・リモートワークで使用する手元パソコン)のハードウェア固有情報や従業員の指紋情報などが認証時に必要となるため、第三者による不正アクセスの危険はありません。

また、不正アクセス防止には、企業の管理者がテレワーク端末を制限することも有効です。端末を制限するとは、企業の管理者によって許可されたパソコンやタブレットなどのデバイスのみをテレワーク端末とすることです。テレワーク端末を制限していれば、事案AのようにIDとパスワードが第三者に知られたとしても、企業の管理者があらかじめ許可したパソコンを入手しない限り、悪意のある第三者は社内ネットワークへアクセスできません。

さらに、アクセスのログ監視も効果があります。従業員に割り振られたID別の接続履歴などを監視することで、不審な接続の検知が可能です。第三者による不正アクセスの早期発見ができれば、情報漏洩を最小限に食い止められます。

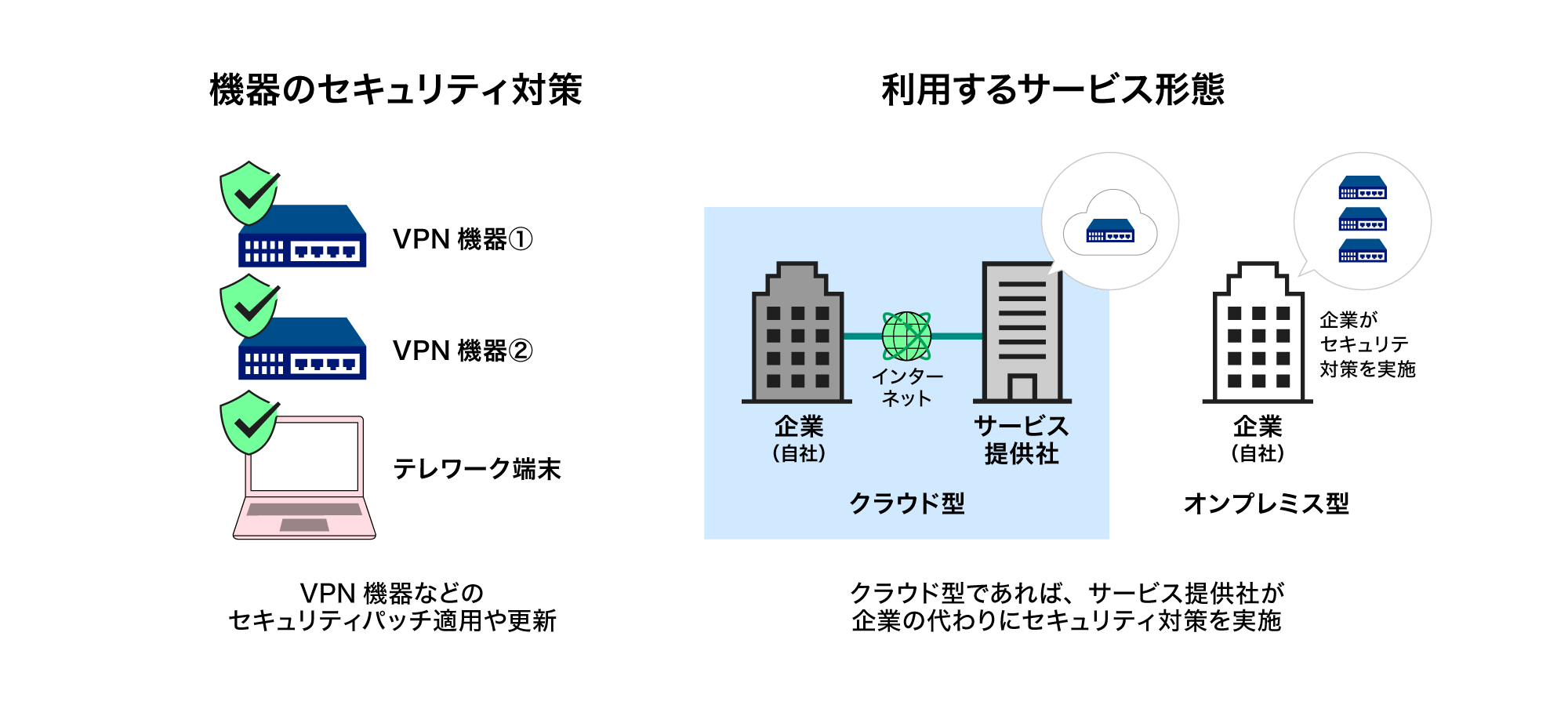

システムやソフトウェアには新たな脆弱性が日々発見されており、サービス提供社は対応策としてセキュリティパッチを企業に提供しています。セキュリティパッチの適用や更新を随時行うことは重要であり、脆弱性を狙った攻撃を回避することや攻撃による被害の最小化に有効です。

事案Aでは、脆弱性のあるVPN機器を使用していたため、攻撃対象となった可能性があります。利用するシステムは、事前にセキュリティプログラムのアップデート情報を確認し、最新のパッチを適用するなど、セキュリティ対策を十分に行う必要があります。

事案Aでは、企業の管理者が遊休中であったVPN機器のセキュリティ対策を事前に行っていれば、不正アクセスを防止できたと考えられます。もしくは、サービス提供社が企業の代わりにセキュリティ対策を行ってくれるクラウド型のようなサービス形態を利用していれば、危険だと判断した脆弱性について、サービス提供社はセキュリティアップデートを実施するので、事案Aのような情報漏洩インシデントが発生することはありませんでした。

在宅勤務を含むテレワーク・リモートワークはこれまでオフィスで行っていた仕事を社外で行うため、情報漏洩のリスクに加え、ウイルス感染や盗聴などにも注意を払わなければなりません。ウイルス感染や盗聴を阻止するには、テレワーク端末と社内ネットワーク(または会社にある自席パソコンなど)の間の通信経路を暗号化することが有効です。暗号化通信路を確立させるには、VPNやリモートデスクトップ(画面転送型)といった手段があります。テレワーク・リモートワークを実施する方法として、VPNやリモートデスクトップ(画面転送型)を利用することは、ウイルス侵入による情報漏洩や盗聴によるデータの改ざんを防ぐ対策として効果があります。

事案Aは、セキュリティ対策としてVPNを利用していたと考えられますが、1.強固な認証方式の採用とデバイス制限と2.セキュリティパッチ適用などを含む機器管理の要素が不足していたために、不正アクセスによる情報漏洩が起きてしまった事案でした。

ここまで、3軸の1つである「技術」について説明しましたが「ルール」「人」によるセキュリティ対策はテレワークからはじめる働き方改革 Vol.4初心者でもできる!テレワークのためのシステム環境づくりをご覧ください。

この記事では、テレワーク・リモートワークを実施する上でのセキュリティ対策について、最新の事例をもとに解説しました。セキュリティ対策には「ルール」「人」「技術」があり、その中でも「技術」に相当する強固な認証方式の導入、テレワーク端末やVPN装置の管理などを行うことは情報漏洩防止に有効です。

既に在宅勤務やモバイルワークなどを実施している企業も、これから導入を検討する企業も、セキュリティ対策の実施は避けては通れません。自社にとって適切なセキュリティレベルを確保するための対策を実施し、テレワーク・リモートワークを安全に行える環境を構築しましょう。

また、NTTグループの高い技術をもとに開発された画面転送型リモートアクセスマジックコネクトは、多要素認証を採用するなど、テレワーク・リモートワークをする際に企業が求めるセキュリティ対策を可能にしているツールです。クラウド型リモートアクセスなので、企業の管理者によるセキュリティパッチの適用などの作業負荷を減らします。テレワーク・リモートワークの環境を実現するツールとして、ぜひご検討ください。